Hàng năm, hàng nghìn sinh viên các trường đại học, cao đẳng và dạy nghề ngành an ninh mạng hoặc khoa học máy tính ra trường để rồi nhận ra rằng các công ty không hề hài lòng với các kỹ năng cơ bản và kinh nghiệm thực tế của mình. Dưới đây là góc nhìn dành cho một cuộc khảo sát gần đây đã chỉ ra sự thiếu hụt ngày càng lớn của những kỹ năng này và vài suy ngẫm về việc làm sao để những người đang xây dựng cho mình sự nghiệp trong những lĩnh vực này có thể thể hiện mình tốt hơn giữa đám đông.

Gần như tuần nào KrebsOnSecurity cũng nhận được ít nhất một email từ ai đó xin lời khuyên làm thế nào để nhảy được vào nghề an ninh mạng. Phần lớn trong số đó hỏi họ cần đạt những chứng chỉ gì, hoặc hỏi chuyên ngành cụ thể nào trong ngành bảo mật máy tính sẽ có tương lai xán lạn nhất.

Hiếm khi tôi được hỏi là họ cần những kỹ năng gì trong thực tế để làm cho mình trở thành một ứng cử viên nặng ký khi đi xin việc. Tuy rằng trong các câu trả lời của mình, tôi luôn báo trước rằng bản thân tôi không hề có một bằng cấp hay chứng chỉ nào liên quan đến máy tính cả, nhưng tôi thường xuyên nói chuyện với các lãnh đạo cấp cao trong ngành an ninh mạng và các nhà tuyển dụng, và thường xuyên hỏi về ấn tượng của họ đối với những ứng cử viên ngày nay trong ngành này.

Một trong những câu trả lời thường gặp của các vị lãnh đạo này là có rất nhiều bạn đơn giản là thiếu kinh nghiệm thực tế cũng như thiếu sự quan tâm đến cách mà các hệ thống thông tin kinh doanh chiến lược của họ được vận hành, bảo trì và bảo vệ ra sao.

Đồng ý rằng, đa số các bạn vừa mới tốt nghiệp đều bị thiếu kinh nghiệm thực tế. Nhưng may mắn thay, một trong những điểm có thể coi là độc đáo của ngành an ninh mạng đó là anh có thể đạt được một tay nghề khá thành thạo cùng những kiến thức cơ bản bằng cách tự học và thực hành kiểu cổ điển thử-và-sửa.

Một ý quan trọng tôi gần như luôn viết trong các câu trả lời của mình cho độc giả là hãy tìm hiểu kỹ xem máy tính và các thiết bị khác nói chuyện với nhau như thế nào. Tôi nói điều này ra là vì nắm chắc kiến thức về mạng là một kỹ năng nền tảng để học những mảng khác về sau. Tìm việc trong ngành bảo mật mà không hiểu cặn kẽ từng gói dữ liệu làm việc như thế nào cũng giống như cố trở thành kỹ sư hoá học mà không nhớ nổi bảng tuần hoàn vậy.

Tôi không nói bừa đâu. SANS Institute, một tổ chức chuyên đào tạo và nghiên cứu về bảo mật thuộc thành phố Bethesda, bang Maryland, mới đây đã thực hiện một khảo sát với sự tham gia của hơn 500 chuyên gia an ninh mạng ở 284 công ty khác nhau nhằm tìm hiểu xem họ cần những kỹ năng gì nhất ở các ứng viên, và cái nào thường xuyên bị thiếu hụt nhất.

Bản khảo sát yêu cầu người tham gia hãy sắp xếp một loạt kỹ năng từ “không thể thiếu” cho đến “không cần thiết”. Trọn vẹn 85 phần trăm đã chọn kết nối mạng là kiến thức “không thể thiếu” hoặc “rất quan trọng”, sau đó là thành thạo hệ điều hành Linux (77 phần trăm), Windows (73 phần trăm), thành thạo những kỹ thuật khai thác phổ biến (73 phần trăm), thành thạo về kiến trúc máy tính và công nghệ ảo hoá (67 phần trăm), dữ liệu và mã hoá (58 phần trăm). Có lẽ hơi ngạc nhiên là, chỉ có 39 phần trăm xếp hạng ngôn ngữ lập trình là kinh nghiệm “không thể thiếu” hoặc “rất quan trọng” (Lát nữa tôi sẽ quay lại với chủ đề này).

Các chuyên gia an ninh mạng tham gia trả lời khảo sát đã đánh giá những ứng viên tiềm năng như thế nào về những kỹ năng “không thể thiếu” hoặc “rất quan trọng” này? Kết quả có thể khiến ta trợn tròn mắt:

| Kỹ năng | Tỉ lệ ứng viên không làm được những việc cơ bản | Tỉ lệ ứng viên có kinh nghiệm thực tế |

|---|---|---|

| Các kỹ thuật tấn công phổ biến | 66% | 4,5% |

| Kiến trúc máy tính | 47% | 12,5% |

| Kết nối mạng | 46% | 4% |

| Hệ điều hành Linux | 40% | 14% |

| Biết lập trình | 32% | 11,5% |

| Dữ liệu và mã hoá | 30% | 2% |

“Báo cáo từ các công ty nói rằng các sinh viên ngành an ninh mạng chuẩn bị quá kém và rằng họ mất rất nhiều tháng trời tìm kiếm mới ra được một người ở mức khởi điểm, thậm chí không tìm nổi,” Giám đốc mảng nghiên cứu ở SANS Institute Alan Paller nói. “Chúng tôi giả định rằng việc bóc tách ra những kỹ năng mà các công ty đang tìm kiếm nhưng không thấy ở các bạn sinh viên chính là khởi điểm của con đường giải quyết những thách thức này cũng như giúp lấp đi những kỹ năng bị khiếm khuyết trong lĩnh vực an ninh mạng.”

Một sự thật là, vài chuyên gia bảo mật máy tính hiện nay tôi biết, những người thông minh nhất, sâu sắc nhất và tài năng nhất, họ không giắt lưng bất cứ bằng cấp hay chứng chỉ nào liên quan đến máy tính. Thậm chí, rất nhiều trong số họ thậm chí còn chưa từng qua trường cao đẳng hay dạy nghề, hoặc hoàn thành chương trình học nào ngang cấp đại học cả.

Nhưng, họ lại đâm đầu vào ngành bảo mật là vì sự say mê và tò mò mãnh liệt về chủ đề này, và chính sự tò mò đó đã đưa họ đến việc học hành hết mức có thể – chủ yếu bằng cách đọc sách, thực hành rồi mắc lỗi (rất nhiều lần).

Tôi nhắc đến việc này không phải để can ngăn việc các bạn theo đuổi các bằng cấp hoặc chứng chỉ trong ngành (đó có thể là yêu cầu tối thiểu của phòng nhân sự của các công ty lớn) mà là để nhấn mạnh rằng những thứ đó không phải là chìa khoá vạn năng dẫn đến một sự nghiệp lừng lẫy, ổn định và lương tương đối cao.

Hơn nữa, thiếu một trong những kỹ năng đã được nhắc đến ở trên, các bạn sẽ đơn giản không phải là ứng viên thực sự sáng giá hoặc nổi bật khi thời cơ đến.

Nhưng mà, làm thế nào?

Vậy ta nên tập trung vào cái gì đây, và tốt nhất là bắt đầu từ đâu? Đầu tiên, phải hiểu rằng mặc dù có gần như vô số cách để thu thập kiến thức và hầu như không có giới hạn nào về chiều sâu mà ta có thể khám phá, xắn tay vào làm thử là cách nhanh nhất để học.

Không, tôi không nói đến việc phá phách mạng nhà ai, hay xâm nhập vào các website nào cả. Đừng làm thế khi chưa được phép. Nếu các bạn buộc phải nhắm đến một dịch vụ hoặc website nào đó, hãy chọn những chỗ có đưa ra các chương trình săn tìm lỗi để được công nhận và/hoặc được nhận phần thưởng, và nhớ là phải tôn trọng ranh giới của những chương trình này đấy.

Còn thì, hầu hết những gì các bạn muốn học thông qua thực hành đều có thể mô phỏng lại được. Muốn giỏi về các kỹ thuật tấn công và các lỗ hổng phổ biến? Có vô số tài nguyên miễn phí có sẵn; rất nhiều bài viết và videos trên mạng hướng dẫn sử dụng những bộ đồ nghề được làm ra với mục đích chuyên khai thác như Metasploit, WebGoat, và các bản Linux tuỳ biến như Kali Linux. Rồi cũng có rất nhiều các công cụ do thám và dò lỗi miễn phí như Nmap, Nessus, OpenVAS và Nikto. Nhiêu đây đương nhiên không phải là tất cả.

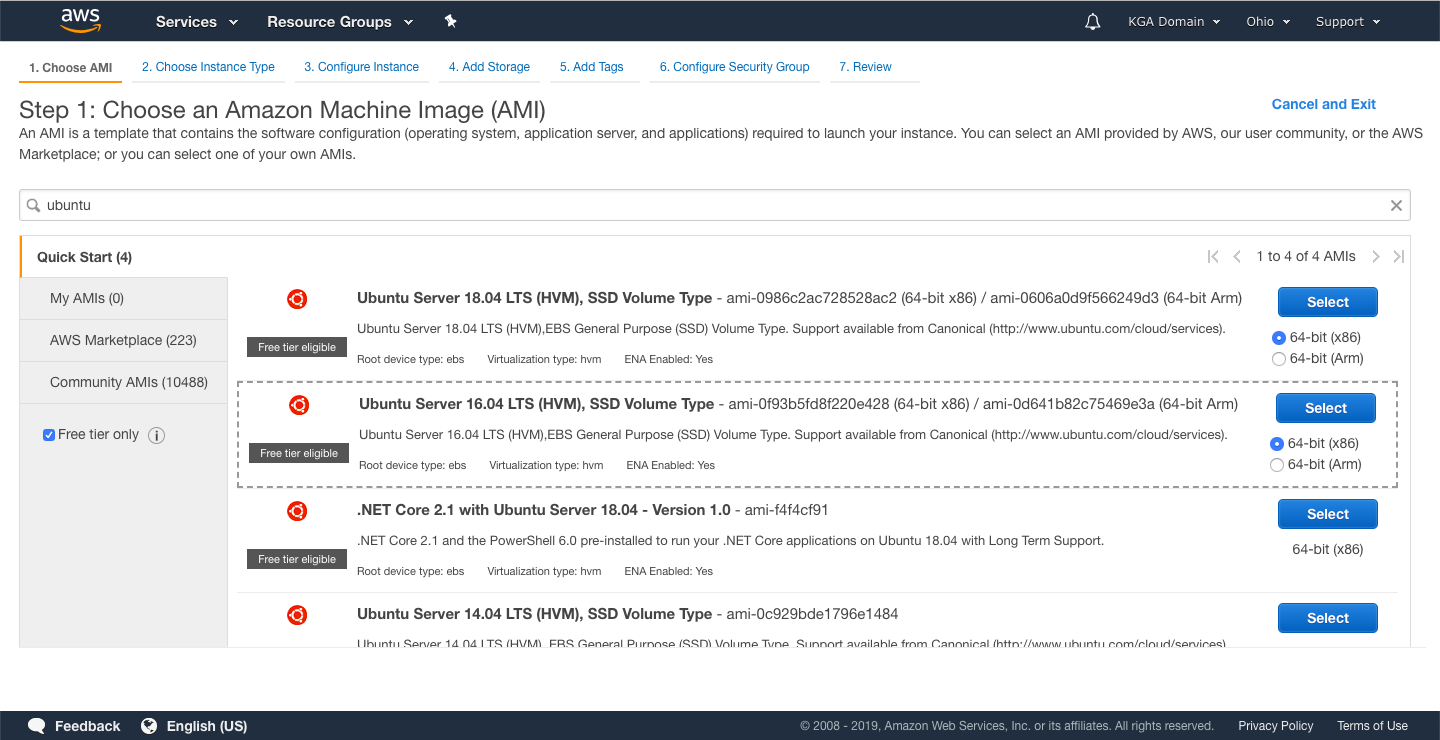

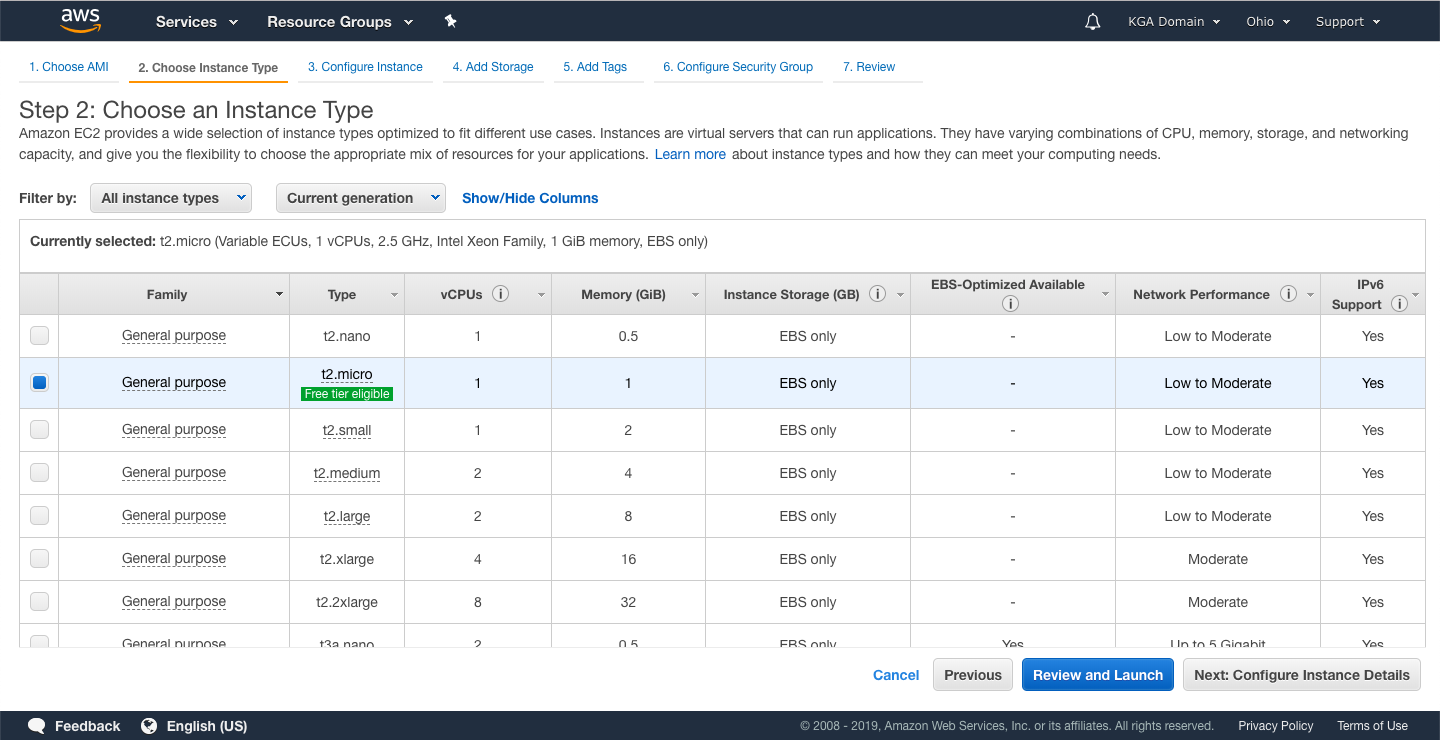

Hãy thiết lập một môi trường riêng để vọc vạch. Dùng một máy tính tạm hoặc hoặc máy chủ thứ hai, hoặc dùng các phần cứng cũ được bán rất nhiều và rẻ trên các trang như eBay hoặc Craigslist. Các phần mềm ảo hoá miễn phí như VirtualBox sẽ đơn giản hoá việc làm quen với các hệ điều hành khác nhau mà không cần động vào phần cứng.

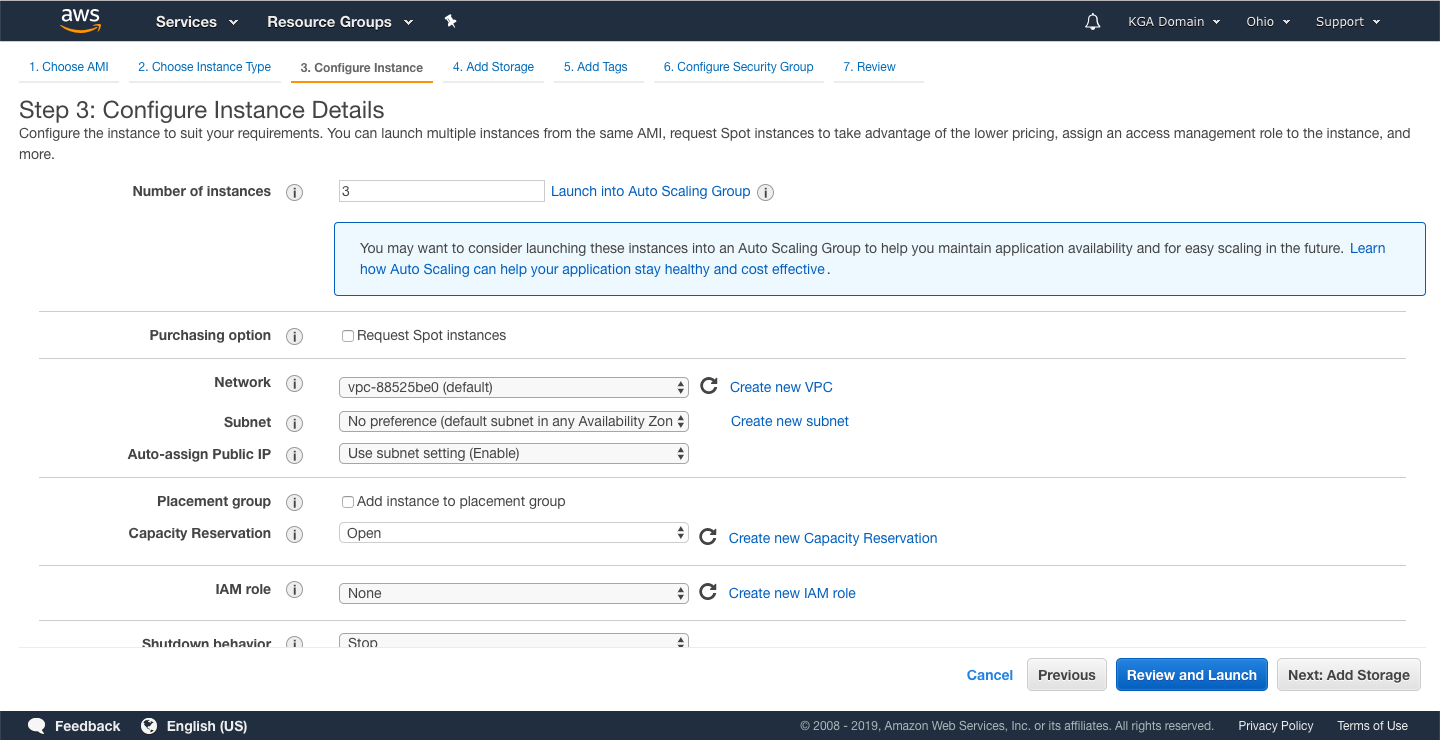

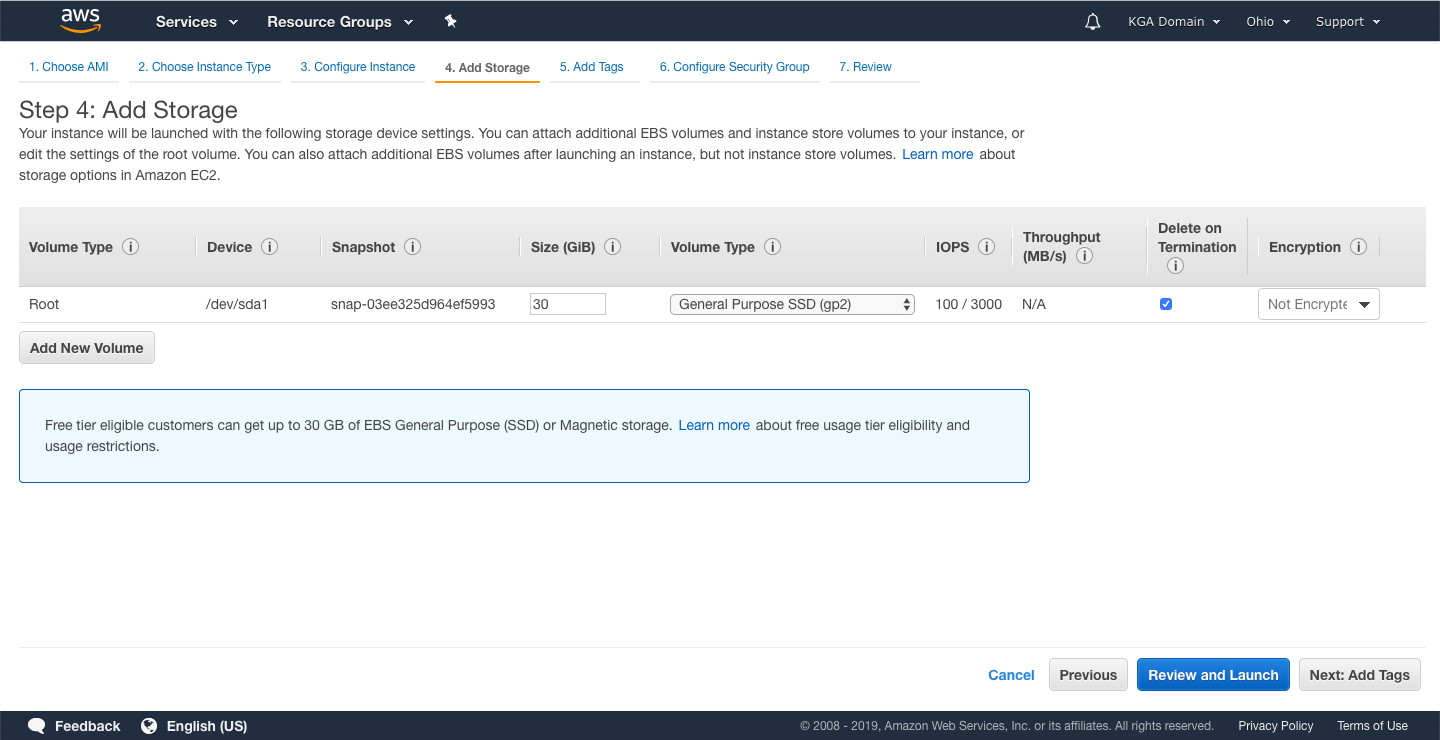

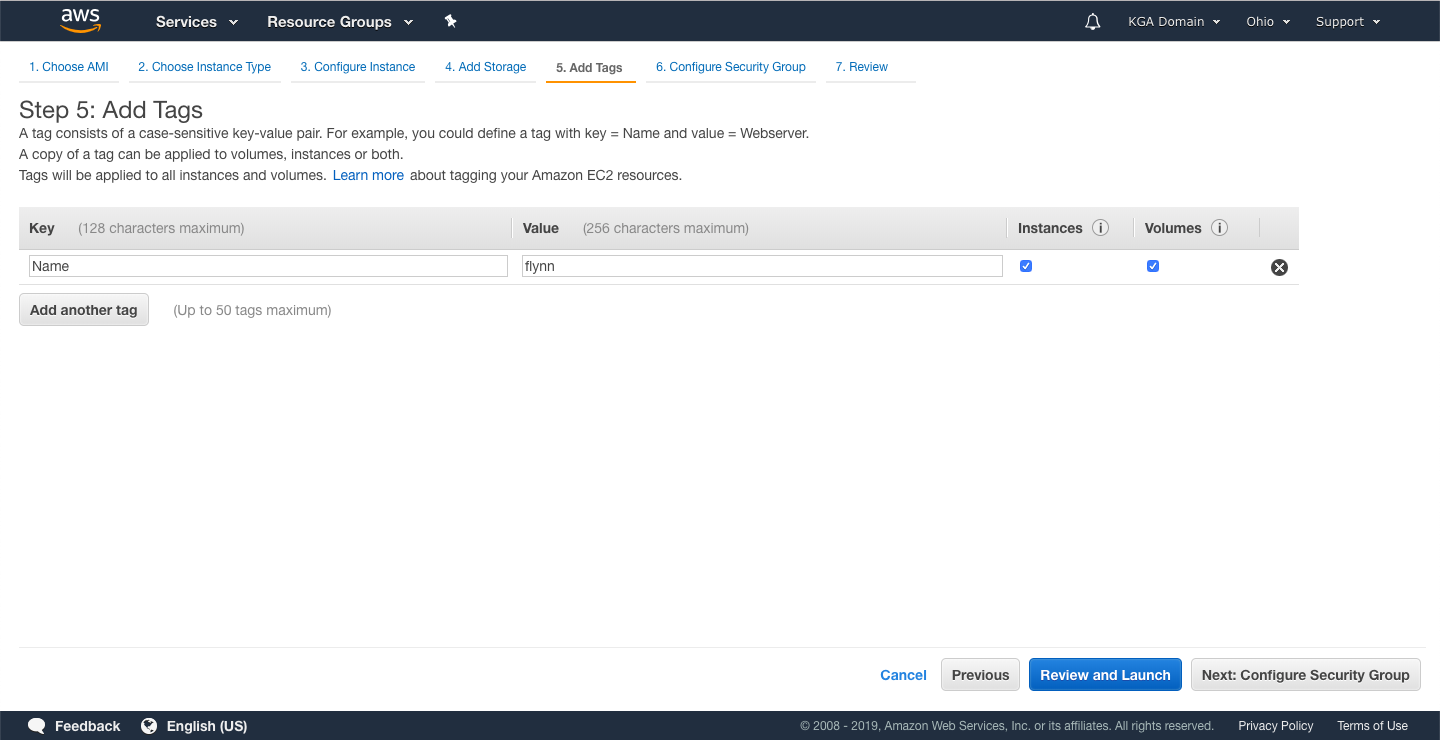

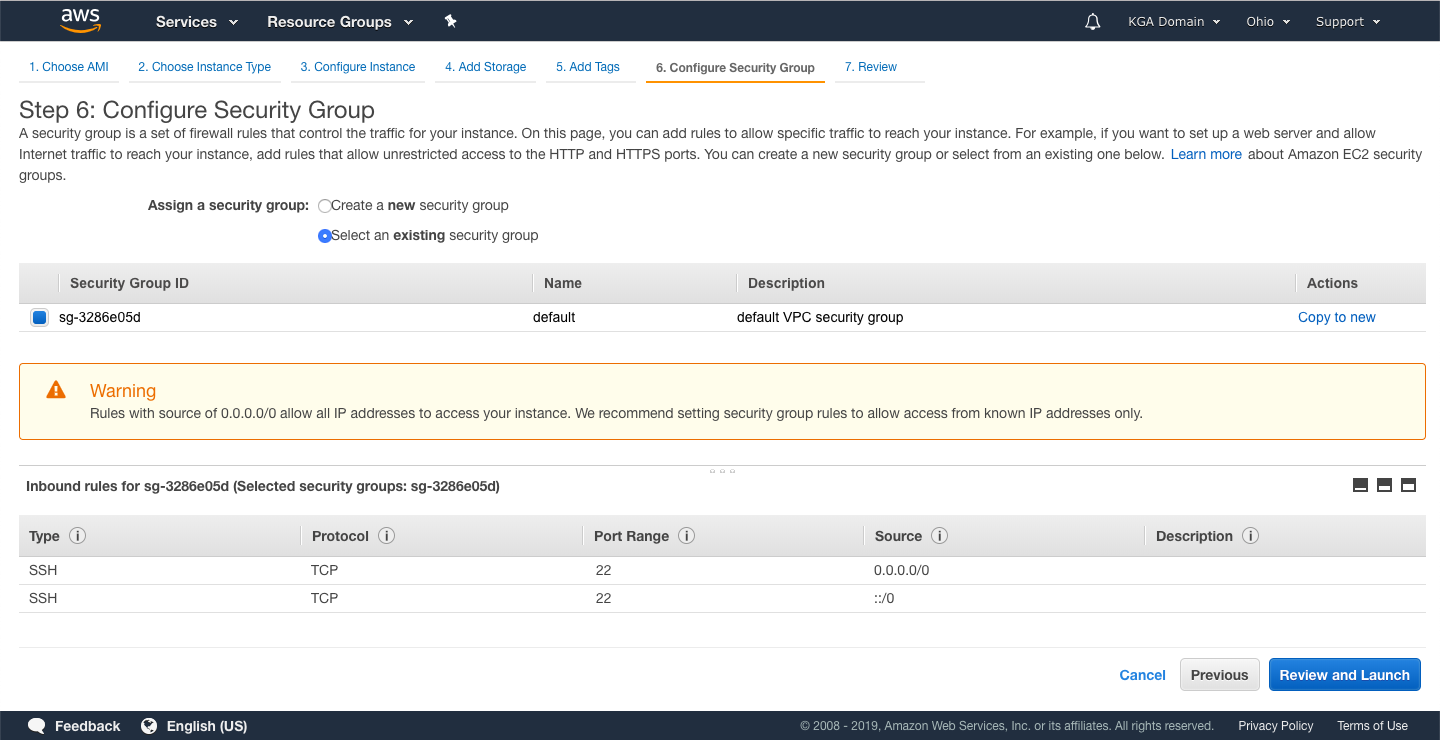

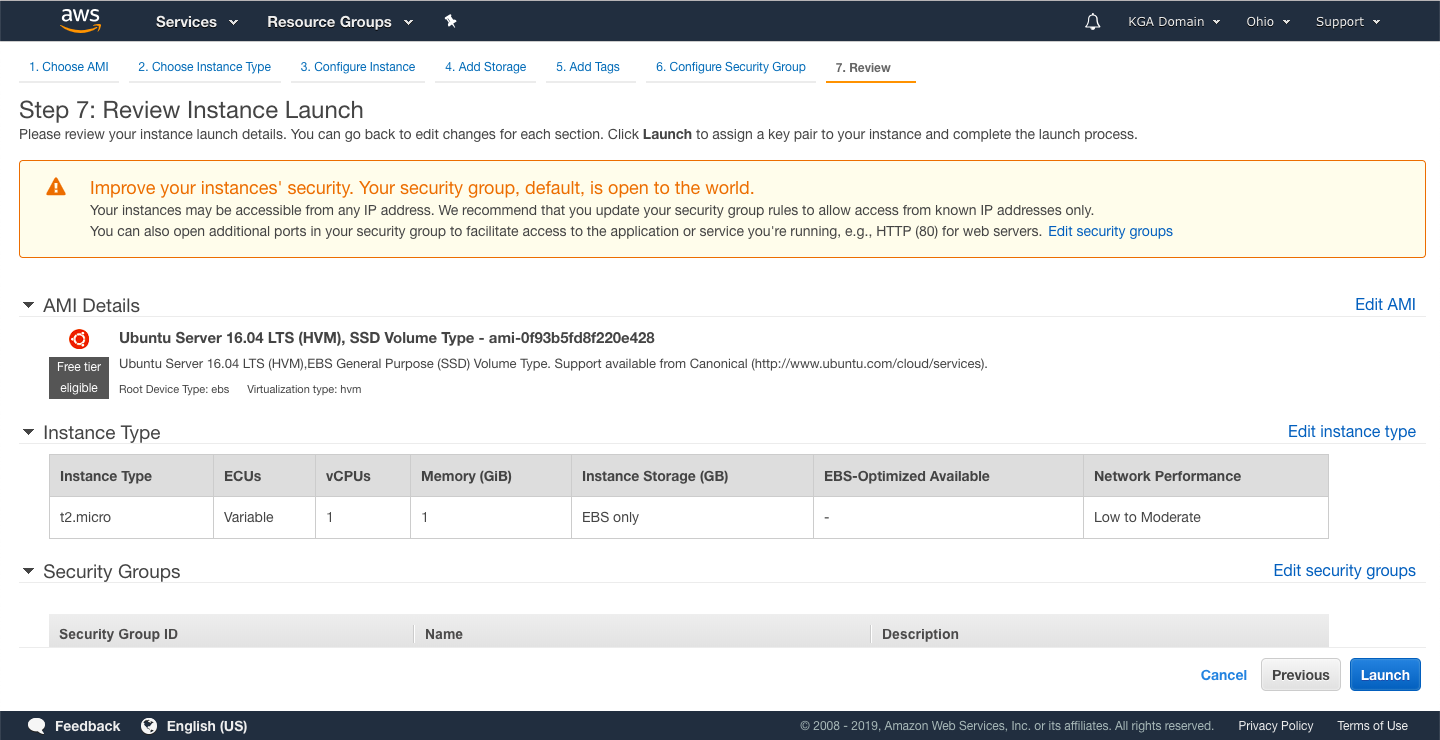

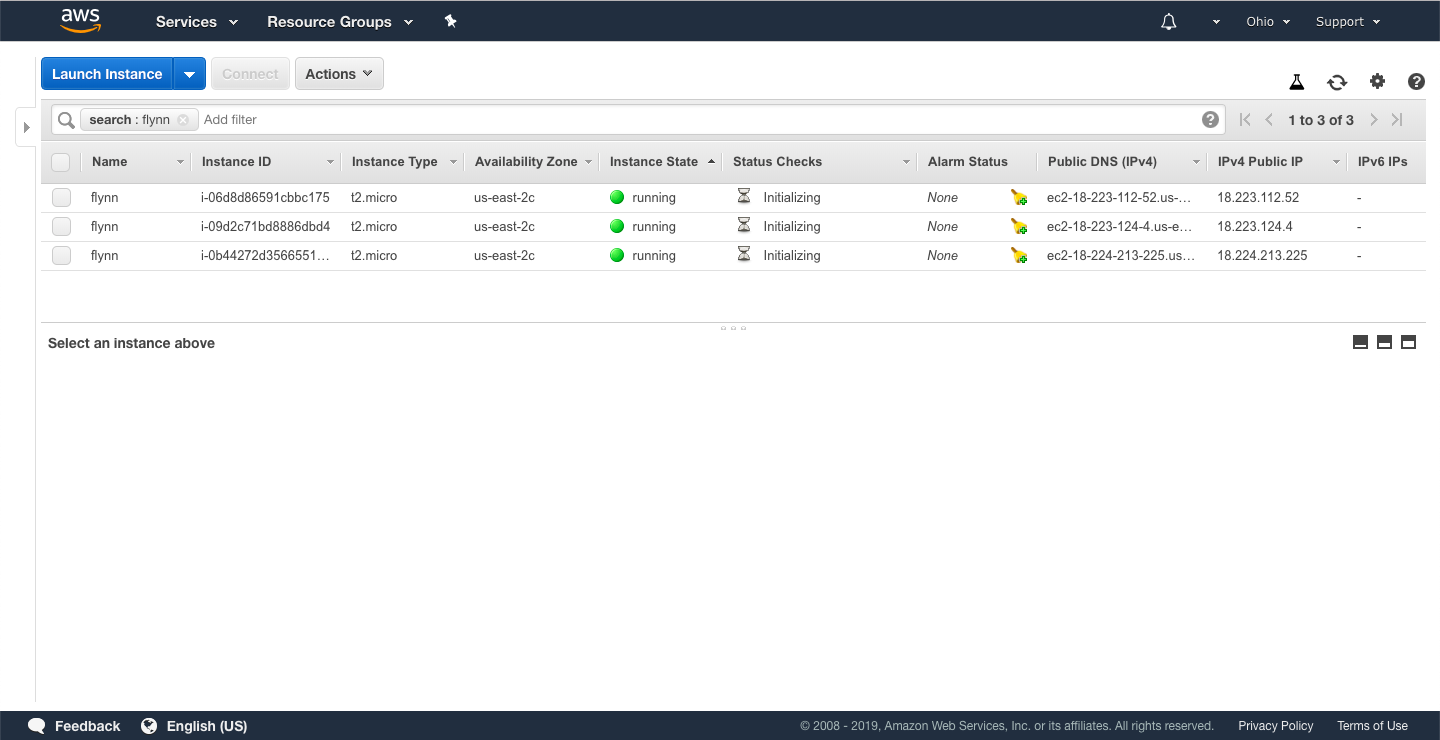

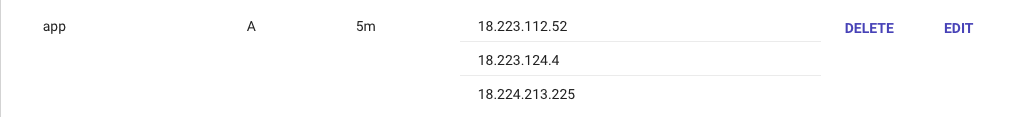

Hoặc là trả tiền cho ai đó thiết lập một máy chủ ảo để các bạn có thể chọc ngoáy. Các dịch vụ của Amazon trên EC2 là lựa chọn khá rẻ và tốt. Nếu định thử nghiệm với các ứng dụng web, các bạn có thể cài đặt bao nhiêu dịch vụ trong mạng nội bộ tuỳ ý, ví dụ như những phiên bản cũ của WordPress, Joomla hoặc các hệ thống thương mại điện tử như Magento.

Muốn học về kết nối mạng? Hãy đọc một quyển sách tử tế về TCP/IP, thực sự hiểu về các mô hình mạng và trong đó các tầng tương tác với nhau như thế nào.

Và trong khi đang thẩm thấu những thông tin này, hãy học cách dùng một vài công cụ để ứng dụng những kiến thức vừa được học vào thực tế. Ví dụ, tự làm quen với Wireshark và Tcpdump, hai công cụ cực kỳ hữu dụng cho các nhà quản trị mạng để xử lý các sự cố mạng và bảo mật và để hiểu các ứng dụng có sử dụng mạng (hoặc không sử dụng mạng) như thế nào. Cứ bắt đầu bằng việc nghiên cứu sử dụng trình duyệt và các ứng dụng hàng ngày của chính mình để xem dữ liệu được trao đổi qua mạng như thế nào. Cố hiểu từng ứng dụng đó hoạt động ra sao bằng cách quan sát những dữ liệu nào được gửi được và nhận, lúc nào, như thế nào, ở đâu.

Ngôn ngữ lập trình

Biết lập trình bằng những ngôn ngữ như Go, Java, Perl, Python, C hay Ruby có thể (hoặc không) nằm trong danh sách những kỹ năng hàng đầu mà các công ty đòi hỏi, nhưng biết một hoặc nhiều ngôn ngữ lập trình không chỉ làm cho hồ sơ của các bạn trông hấp dẫn hơn, mà còn giúp các bạn học hành tiếp thu dễ dàng hơn khi phải khai phá ở các mức độ chuyên sâu hơn.

Đồng thời cũng tuỳ vào chuyên ngành cụ thể nào trong mảng bảo mật mà các bạn muốn theo đuổi, vào một thời điểm nào đó các bạn sẽ nhận ra là không biết lập trình sẽ ít nhiều hạn chế khả năng mở mang kiến thức của mình.

Những bạn nào mà thấy e ngại phải học một ngôn ngữ lập trình mới, hãy thử làm quen với những dòng lệnh và công cụ cơ bản trên Linux. Viết được vài dòng lệnh cơ bản để máy tự động làm một vài việc thủ công có thể sẽ là một bước đệm khá quan trọng. Nói xa hơn, viết thành thạo các lệnh shell sẽ mang lại những lợi ích hết sức to lớn trong sự nghiệp của hầu hết các vị trí kỹ thuật liên quan đến máy tính (không liên quan đến việc các bạn có biết một ngôn ngữ lập trình cụ thể nào hay không).

Nhờ giúp đỡ

Hãy hiểu cho đúng nhé: Tương tự như việc học một nhạc cụ hay một ngôn ngữ mới nào đó thôi, học các kỹ năng cần thiết cho nghề an ninh mạng tốn rất nhiều thời gian và công sức. Nhưng đừng nản nếu gặp một chủ đề nào đó nhìn qua trông quá khó hiểu; cứ từ từ mà đi.

Đó là lý do nếu có các nhóm hỗ trợ nhau được thì rất tốt. Nghiêm túc đấy. Trong ngành an ninh mạng, mọi người hay tổ chức hội thảo và các buổi họp mặt ở từng khu vực. Tôi không biết phải nhấn mạnh sao về tầm quan trọng của việc thường xuyên gặp gỡ những người cùng chí hướng đối với đạo đức và nghề nghiệp của các bạn.

Khá nhiều trong số những buổi hội họp này miễn phí, bao gồm các sự kiện của Security BSides, các nhóm DEFCON, cũng như các buổi hội thảo ở OWASP. Và bởi vì ngành công nghệ tiếp tục có xu hướng thiên về nam giới, có một số buổi họp mặt và vài nhóm về an ninh mạng hướng đến nữ giới như Women’s Society of Cyberjutsu and và các tổ chức khác được liệt kê ở đây.

Trừ khi bạn sống ở nơi khỉ ho cò gáy nào đó, còn thì khả năng lớn là sẽ có một vài hội thảo và họp mặt về bảo mật sẽ diễn ra ở đâu đó quanh bạn. Mà thậm chí kể cả bạn có đang sống ở nơi quá xa xôi hẻo lánh, có rất nhiều buổi họp mặt vẫn đang diễn ra trực tuyến để tránh tình trạng lây lan của dịch COVID-19.

Tóm lại, đừng dựa vào bằng cấp hay chứng chỉ để khoả lấp những kỹ năng mà các công ty đang trông chờ ở bạn. Nghe có thể không công bằng lắm, nhưng chính các bạn mới là người cần phát triển và dung dưỡng những kỹ năng này để có thể làm việc cho công ty của mình trong tương lai và để có thể được tuyển dụng ở trong lĩnh vực này.

Tôi chắc rằng mỗi độc giả ở đây đều có ý kiến riêng của mình về việc làm sao để những người mới, những sinh viên và những người đang suy nghĩ về việc chuyển nghề sang ngành an ninh mạng có thể dành thời gian và công sức của mình một cách tốt nhất. Cứ đưa ra ý kiến của bạn ở dưới đây. Tôi có thể sẽ cập nhật bài viết này để ghi lại những ý kiến hay hơn.

(Bài viết này được dịch trực tiếp từ https://krebsonsecurity.com/2020/07/thinking-of-a-cybersecurity-career-read-this/ dưới sự cho phép của chính tác giả Brian Krebs)